Entendendo as Tecnologias de Autenticação e Autorização Federada (SAML, SCIM, OIDC)

O que é Autenticação Federada?

A Autenticação Federada é um modelo de gestão de identidades que permite que entidades independentes compartilhem credenciais e informações de autenticação de forma segura.

Neste modelo, usuários de um domínio podem acessar recursos e serviços em outro domínio sem a necessidade de criar novas contas ou credenciais.

Isso é possível através do estabelecimento de uma relação de confiança mútua entre provedores de identidade e provedores de serviços, e é fundamentado em padrões e protocolos estabelecidos como SAML, OAuth e OpenID Connect.

Autenticação Federada é a mesma coisa que SSO?

Não! Embora frequentemente confundidos ou usados de maneira intercambiável, a autenticação federada e o Single Sign-On (SSO) não são o mesmo conceito.

O SSO é um processo pelo qual um usuário pode utilizar um conjunto de credenciais para acessar múltiplas aplicações ou sistemas, reduzindo a necessidade de autenticações múltiplas.

Por outro lado, autenticação federada é um modelo mais abrangente de gestão de identidade que pode incluir SSO como um dos seus componentes, especialmente em cenários onde a autenticação precisa ser compartilhada entre sistemas separados e possivelmente operados por diferentes entidades organizacionais.

Qual a diferença entre Autenticação Federada e Autenticação Delegada?

A principal diferença entre autenticação federada e autenticação delegada reside na propriedade e na gestão das credenciais.

Na autenticação federada, não há transferência ou exposição das credenciais do usuário para os provedores de serviço. Em contraste, na autenticação delegada, uma terceira parte confiável (como Google ou Facebook) é responsável por autenticar o usuário e então comunicar essa autenticação ao provedor de serviço solicitante.

Assim, a autenticação delegada pode ser considerada um subconjunto da autenticação federada, onde um sistema confia na autenticação realizada por outro sistema.

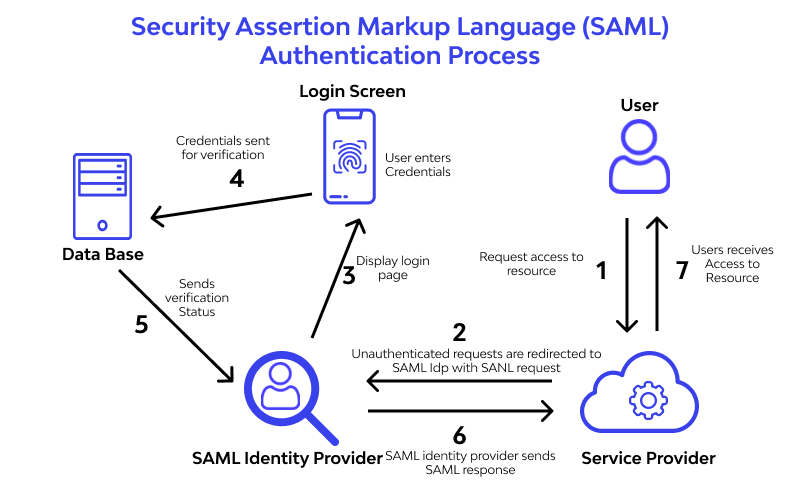

SAML (Security Assertion Markup Language)

O SAML é uma estrutura XML utilizada para intercâmbio de dados de autenticação e autorização entre

partes confiáveis, frequentemente utilizada para a implementação de Single Sign-On (SSO) em

sistemas corporativos.

Ele permite que os usuários acessem múltiplos serviços online com uma

única sessão de autenticação, aprimorando a experiência do usuário e incrementando a segurança.

SCIM (System for Cross-domain Identity Management)

O SCIM é um padrão aberto que facilita a gestão automática de identidades de usuários em aplicações

e serviços baseados em nuvem.

Ele foi projetado para promover a integração e interoperabilidade

entre diferentes sistemas de gerenciamento de identidade (IDM) e aplicações SaaS, permitindo que

mudanças, como criação ou deleção de usuários, sejam sincronizadas automaticamente por meio da nuvem.

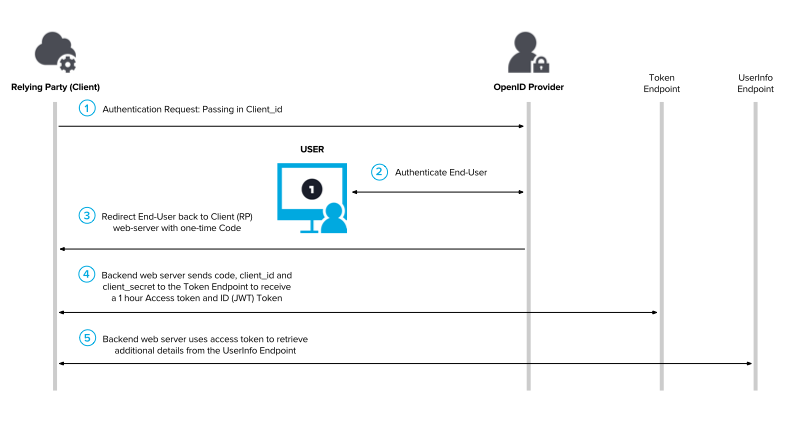

OIDC (OpenID Connect)

OpenID Connect é um protocolo de identidade em camada baseado no OAuth 2.0.

Ele permite que clientes verifiquem a identidade do usuário final com base na autenticação realizada por um

provedor de identidades autorizado, assim como para obter informações básicas de perfil sobre

o usuário final.

Estende o OAuth 2.0 para permitir a autenticação de usuários, fornecendo um

mecanismo que permite que as aplicações confiem nas assertivas de identidades fornecidas.

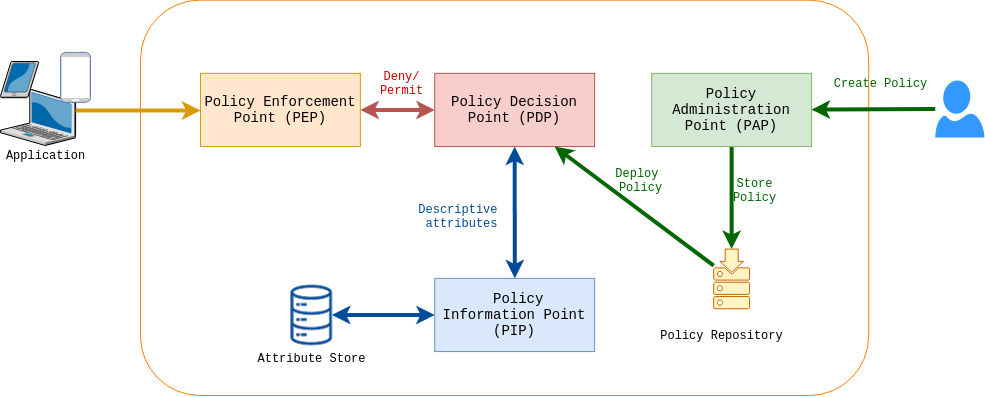

Como Implementar Essas Tecnologias?

A implementação da autenticação federada e do OAuth em aplicativos e serviços requer um planejamento e compreensão cuidadosos dos princípios subjacentes. Organizações precisam escolher os protocolos certos para suas necessidades, configurar infraestruturas de forma segura e trabalhar para garantir a melhor experiência possível do usuário.

Este processo começa com a definição dos requisitos de negócios e de segurança e segue com a integração das tecnologias de autenticação corretas. Uma implementação bem-sucedida também deve considerar a conformidade com regulamentos de privacidade e proteção de dados, garantindo que as práticas de autenticação estejam em linha com as expectativas e requerimentos legais.

- Definição clara dos requisitos e escopo do sistema.

- Escolha do protocolo adequado (SAML, OAuth, OpenID Connect, etc.)

- Configuração de uma infraestrutura segura, incluindo servidores, chaves e certificados.

- Desenvolvimento ou adaptação de aplicativos e interfaces de usuário para uma autenticação sem falhas.

- Testes rigorosos e repetitivos para garantir a segurança e a eficácia.

Combinando Forças para uma Segurança Robusta

A adoção dessas tecnologias de forma combinada permite que as organizações estabeleçam um sistema de segurança digital mais robusto. A capacidade de gerir identidades de forma consistente e segura, além de fornecer acesso simplificado a diversas aplicações, é a base para um ambiente digital moderno e eficiente.

A implementação bem-sucedida de SAML, SCIM e OIDC depende do entendimento das particularidades de cada padrão e da composição de uma arquitetura que os utilize em harmonia para maximizar os benefícios e a segurança para a organização e seus usuários.